14 年來,全球內容遞送網路 (CDN) 廣泛採用 H.264 視訊壓縮標準提供快速、普遍而且廉價的視訊編碼作業。但是按照當今標準而言,H.264 的視訊壓縮功能效率不佳。它難以提供高品質影像,而且並不支援 4K 以上的解析度。這些限制在超高解析度 (UHD) 視訊串流時代中問題叢生。CDN 業者為因應這種狀況,正轉換為 H.265,或稱為高效率視訊轉碼器 (HEVC)。HEVC 的檔案壓縮功能比上一代提升 50%,同時提供相同優異的影像品質。而且支援 8K 解析度。但這也有相應的代價。HEVC 的效能和效率必須搭配更先進的 CDN 硬體。這些裝置必須針對高用量視訊串流而最佳化,但是也不能在封包轉寄等其他作業上打折扣。此外必須要能在不改造整個 CDN 基礎架構的條件下新增這些功能。所幸搭載 Intel® Xeon® 處理器的現成網路介面卡 (NIC) 能藉助於硬體加速器,以及 Intel® Iris Pro Graphics GT4e 等功能,順暢處理 HEVC 作業。因此 CDN 業者現在擁有足夠頻寬,能順利擴充進入串流視訊的時代。

為什麼要採用 HEVC?

最近的 Ericsson Mobility Report 顯示,視訊資料在 2023 年的總行動資料流量中將佔四分之三。這個趨勢主要是由 OTT 服務的成長所推動,因為現在消費者透過智慧型手機、筆記型電腦,與連線的媒體播放器等裝置上的網際網路來串流 UHD 視訊內容。結果使得向最終使用者配送豐富多媒體內容的 CDN 蒙受重大壓力。H.264 標準應付這些工作負載力不從心的主要原因,是它所採用名為巨集區塊處理 (macro-blocking) 的技術。巨集區塊能快速處理 4×4- 或 16×16-像素矩陣,但是也會產生塊狀的影像殘影。這一缺點在低位元率時特別明顯。相反的,HEVC 以編碼樹單元 (CTU) 取代 H.264 採用的巨集區塊方法。CTU 能處理 16×16-、32×32-,或 64×64-像素影像或視訊資料,一律擷取可用的最大編碼單元 (LCU)。如此就能提高編碼程序的效率,並允許 CTU 將影像分割為可變的大小,能以較低位元率提供更好的影像品質。如上所述,採用 CTU 使得 HEVC 的壓縮功能提升 50% 之譜(圖 1)。但是對於 CDN 而言真正的優點是較小的檔案能大幅降低頻寬和儲存空間的需求。因此網路在任何特定時刻就能支援更多的 UHD 視訊串流。

圖 1. H.265/HEVC 和其前一代相較之下,視訊壓縮效率大幅躍升。(資料來源:Intel)

硬體加速能將 HEVC 編碼、解碼和轉碼工作負載予以最佳化。

雖然 HEVC 的確提供品質更好、效率更高的視訊壓縮功能,但是也要求 CDN 設備必須能順利處理各式各樣的編碼、解碼和轉碼工作負載。這是網路工程師面臨的共通挑戰:CDN 硬體必須能處理這些進階的轉碼器操作,同時也要能執行封包處理等作業。Intel® Xeon® 處理器 E3-1515 v5 為網路工程師提供途徑,以擴充 CDN 裝置的效能。Xeon® 處理器 E3-1515 v5 整合了專用於處理 HEVC 工作負載的功能組,其中涵蓋:

- 支援 30 每秒畫面數 (FPS) 的最多 8 個同時 1080p HEVC 串流;或 30 FPS 的兩個 4K HEVC 串流;或最多 18 個 H.264 串流

- 適用於 8 位元編碼與解碼操作的完整固定功能加速器

- 一個 10 位元加速器將混合與部分的 HEVC 操作予以解碼

此外,E3-1515 v5 處理器內的整合式 Iris® Pro 顯示晶片引擎包含 72 個執行單元,以及 128 MB eDRAM 快取記憶體。結果和前一代的 Intel Xeon 處理器相較之下,繪圖效能增強 26%,而且也能執行 HEVC 視訊串流的即時編碼。在編碼作業方面,P580 繪圖處理器 (GPU) 具備 Intel® Clear Video 和 Intel® HD 清晰影像技術,可將解壓縮演算法卸載至專屬的硬體 IP 核心上。轉碼是 CDN 裝置的另一項關鍵功能,因為平台會遭遇從 HEVC 和 H.264,一直到 JPEG 和 VP9 的各種視訊格式。E3-1515 v5 上的高速視訊轉碼操作,是由整合到處理器內的 Intel® 高速影像同步轉檔技術媒體加速器所擔綱。高速影像同步轉檔技術不僅處理這些檔案的壓縮作業,也能協助視訊串流。透過將 HEVC 相關的各種工作負載卸載到專屬的硬體區塊,Intel Xeon E3-1515 v5 等處理器就能將轉碼器本身提供的效率最大化。此外,在 Intel Clear Video 和 Intel 高速影像同步轉檔技術等專屬硬體區塊中執行這些作業,各項處理的省電效能遠遠高於傳統的 CPU。

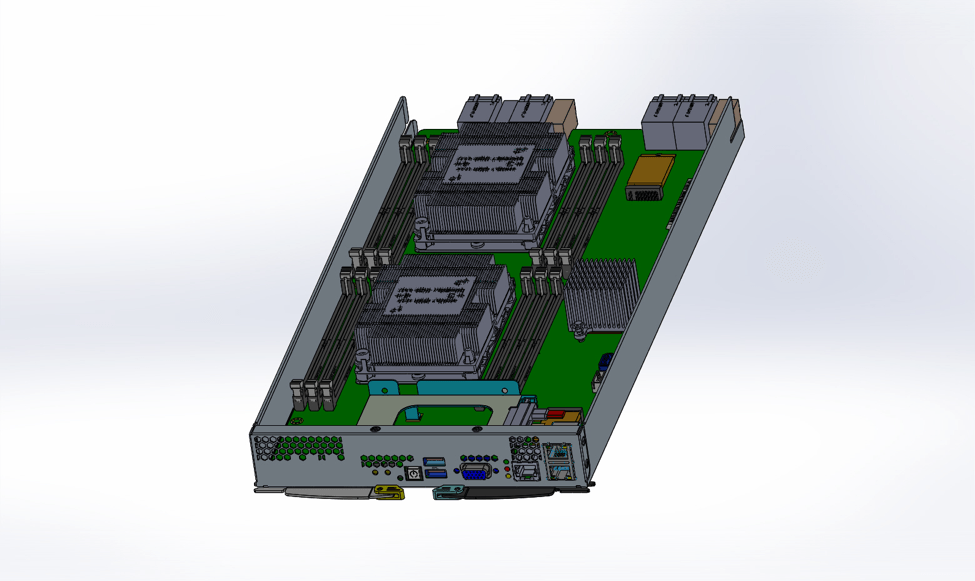

適用於 HEVC 的現成設計

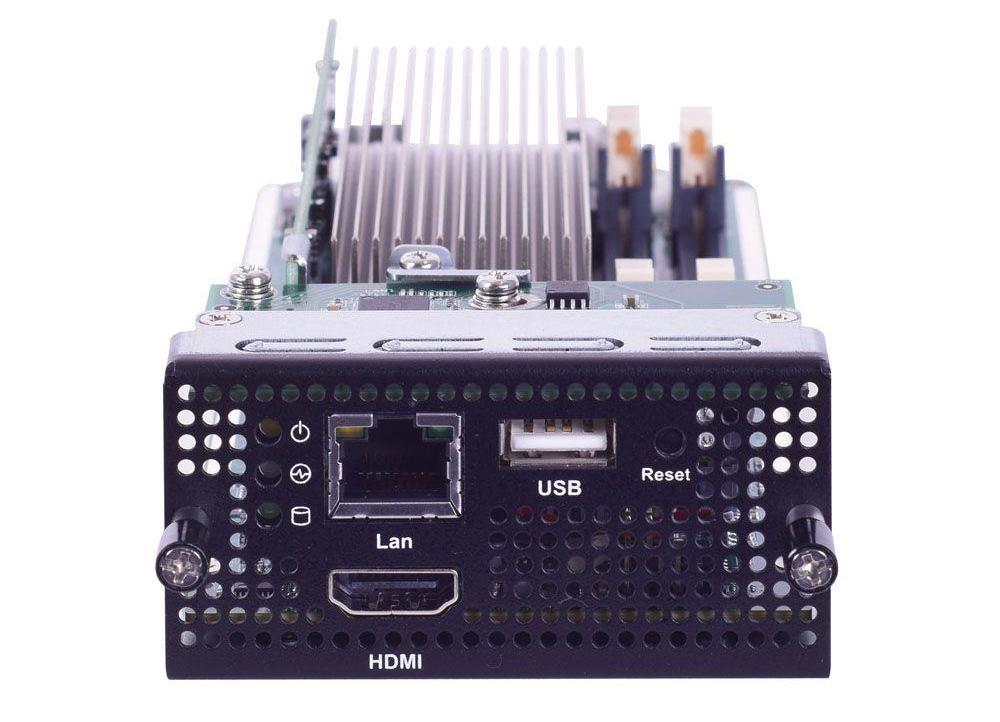

在 HEVC 頻寬、儲存與品質方面的大幅提昇之下,許多 CDN 業者希望能發揮當今轉碼器的威力。幸好,Lanner Electronics 等 OEM 已推出搭載 Intel Xeon 處理器 E3-1515 v5 的現成網路介面卡 (NIC),最近上市的是 NCS2-VT02A 4K 視訊傳輸模組(圖 2)。

圖 2. Lanner Electronics 出品的 NCS2-VT02A 是 4K 視訊傳輸網路介面卡 (NIC)。(資料來源:Lanner Electronics)

NCS2-VT02A 支援 HEVC 壓縮功能,並具備 16 GB 的板上 DDR4 記憶體,能將高用量編碼/解碼/轉碼操作的相關延遲予以最小化。由於這些功能可在 Xeon 處理器 E3-1515 v5 整合的 Iris Pro 顯示晶片單元和其他相關的硬體區塊上執行,所以主處理器就能執行封包轉寄等作業,不會遭轉碼器拖累。NCS2-VT02A 具備類型廣泛的 I/O 連接埠,包括 10 GbE 同軸線、光纖和 RJ-45,因此可輕易新增到機架式網路裝置上。例如,部署於 Lanner 的 NCA-5510 1U 系統內時,NCS2-VT02A 能同時壓縮來自於最多 80 個 IP 攝影機的視訊頻道(圖 3)。

圖 3. NCA-5510 1U 機架式系統能支援 4K 視訊傳輸模組,例如 NCS2-VT02A。(資料來源:Lanner Electronics)

朝向 8K 邁進

新一代的轉碼器對於廣播和 CDN 供應商攸關緊要,特別是如果他們希望能在未來提供 3D 視訊和 8K 解析度。隨著對於高品質視訊的需求與日俱增,HEVC 將在頻寬和儲存需求最小化,以及提供最佳使用者體驗方面擔任關鍵角色。好消息是搭載 Intel Xeon 處理器的彈性網路裝置陸續登場,業者現在就能開始針對未來的需求而升級基礎架構。